Aktualności

Witaj

Szukamy redaktorów, więcej informacji tutaj

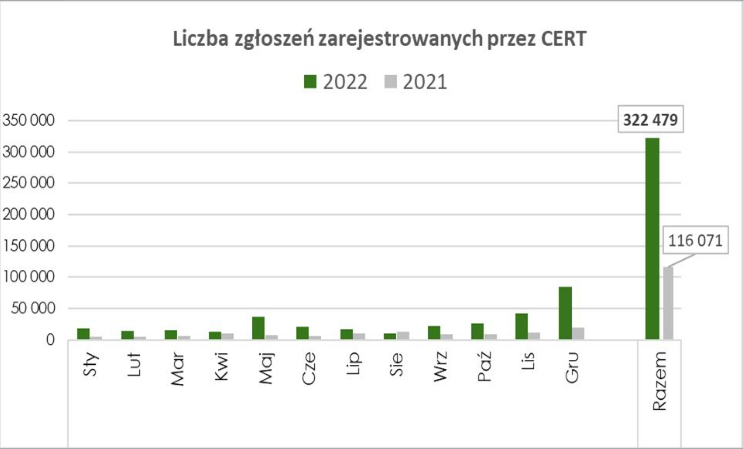

W Polsce mamy prawie 3 tysiące samorządów terytorialnych (gmin i powiatów). Do tego mnóstwo szkół, uczelni, szpitali, urzędów i instytutów badawczych. Niemal wszystkie tego typu instytucje mają swoją wizytówkę w postaci strony internetowej. Strony takie nie zawsze są prawidłowo zarządzane, w związku z czym są łatwym kąskiem dla przestępców. W 2022 roku NASK zarejestrował prawie 40 tysięcy incydentów dotyczących bezpieczeństwa w sieci, w tym także dotyczących instytucji publicznych. Wkrótce przynajmniej instytucje publiczne staną się bezpieczniejsze, a to za sprawą wdrożonego systemu Artemis.

Czym jest Artemis?

Zobacz też: Bestcena chce zwrotu „sprzedanych” smartfonów – realizuje się najgorszy scenariusz

Jak działa Artemis?

Zasada działania systemu jest bardzo prosta. Skaner używa listy domen należących do instytucji publicznych, a następnie wyszukuje podpięte do nich subdomeny. Już na tym etapie można odnaleźć masę niepoprawnie skonfigurowanych stron używanych do testów. Następnie skaner wykrywa uruchomione na serwerze usługi i rozpoczyna odpowiednie dla nich testy. Mowa tu np. o wykrywaniu instalacji WordPressa, serwerów poczty elektronicznej i testowanie pod kątem znanych w nich podatności. Po zakończeniu skanowania w razie wykrycia nieprawidłowości informowany jest administrator strony, który musi zająć się ich wyeliminowaniem. Skany będą powtarzane, także nie ma mowy o zlekceważeniu tej informacji.Statystyki robią wrażenie

W ubiegłym roku NASK zanotował niemal 3-krotny wzrost liczby zgłoszeń incydentów. Choć często winę zrzuca się na trwającą wojnę, to w tym wypadku nie miała ona większego wpływu, co również udowadnia powyższy wykres. Nie oznacza to jednak, że ataków ze strony Rosji nie było – zauważono je, jednak przeważnie były to proste ataki typu DDoS.

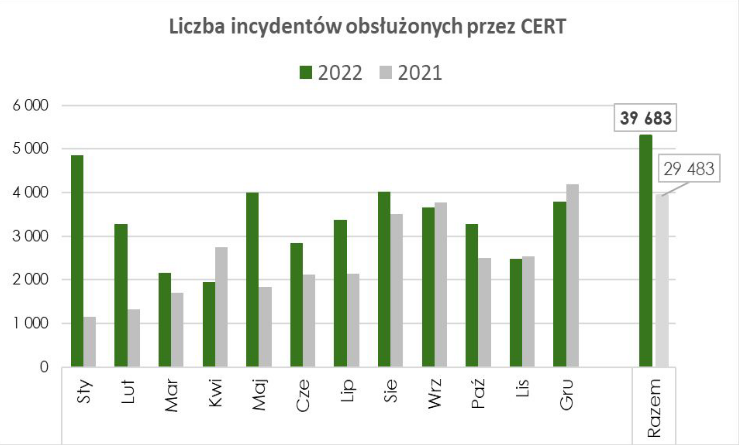

W ubiegłym roku NASK zanotował niemal 3-krotny wzrost liczby zgłoszeń incydentów. Choć często winę zrzuca się na trwającą wojnę, to w tym wypadku nie miała ona większego wpływu, co również udowadnia powyższy wykres. Nie oznacza to jednak, że ataków ze strony Rosji nie było – zauważono je, jednak przeważnie były to proste ataki typu DDoS. Faktycznie zarejestrowanych incydentów było prawie 10x mniej i dane te jeszcze bardziej przeczą tezom skupiającym uwagę na Rosji.

Faktycznie zarejestrowanych incydentów było prawie 10x mniej i dane te jeszcze bardziej przeczą tezom skupiającym uwagę na Rosji. Zdecydowana większość incydentów dotyczyła oszustw, w tym np. fałszywych sklepów internetowych, kampanii mailowych i SMS-owych z phishingiem, a także innych mało wyrafinowanych ataków.

Zdecydowana większość incydentów dotyczyła oszustw, w tym np. fałszywych sklepów internetowych, kampanii mailowych i SMS-owych z phishingiem, a także innych mało wyrafinowanych ataków. Przejdźmy jednak do statystyk samego Artemisa. Skaner pracuje od 2 stycznia i do dziś przeskanował 2000 domen wraz z subdomenami. Wyniki skanowania są co najmniej niepokojące. Znaleziono:

- Kilka tysięcy domen z nieprawidłowo skonfigurowanym SSL/TLS

- 500 stron z nieaktualizowanym oprogramowaniem

- 30 stron z dostępnymi publicznie plikami zawierającymi logi, hasła, kopie zapasowe i dane z poczty elektronicznej (np. treści wiadomości)

- Kilkanaście niewłaściwie zabezpieczonych folderów z kodem źródłowym lub hasłami

Źródło: konferencja prasowa NASK

Zobacz też: Plaga oszustw na Facebookowych grupach handlowych – tak rozpoznasz złodzieja!

Żadne komentarze nie zostały dodane.